Bezpieczna firma

jest w zasięgu

Twoich możliwości

Audyt bezpieczeństwa IT, skany podatności,

testy penetracyjne (PenTest).

Bezpieczna firma

jest w zasięgu

Twoich możliwości

Poufność informacji i bezpieczeństwo

danych w firmie to element sukcesu.

Poufność i bezpieczeństwo informacji w przedsiębiorstwie, to jedna z najważniejszych rzeczy. Bezpieczna firma jest usługą skierowaną do wszystkich, którzy chcą dowiedzieć się więcej na temat ochrony danych i zadbać o odpowiednie zabezpieczenie sieci informatycznej w swojej firmie. Poznaj szczegóły naszej oferty!

Wsparcie specjalistów ds. bezpieczeństwa IT w ramach usługi Bezpieczna firma

W ramach naszej usługi skupiamy się przede wszystkim na budowaniu świadomości związanej z cyberbezpieczeństwem i sposobami zabezpieczania informacji. Oferujemy wiedzę na temat potencjalnych zagrożeń, która pozwala chronić dane i systemy informatyczne w każdej firmie.

Opieka informatyczna dla firm od Lemon Pro to także bezpośrednie wsparcie doświadczonych inżynierów. Zapewniamy regularne spotkania z dedykowanym specjalistą ds. bezpieczeństwa IT, który odpowie na wszelkie pytania i pomoże rozwiać ewentualne wątpliwości.

W walce z cyberprzestępcami!

Nie licz na szczęście

Polski biznes jest nieprzygotowany na zagrożenia, jakie wiążą się z obecnością w sieci (Raport PwC).

78% pracowników korzysta ze sprzętu służbowego w celach prywatnych (Raport Vecto).

W walce z cyberprzestępcami!

Nie licz na szczęście

Polski biznes jest nieprzygotowany na zagrożenia, jakie wiążą się z obecnością w sieci. (Raport PwC).

78% pracowników korzysta ze sprzętu służbowego w celach prywatnych (Raportu Vecto).

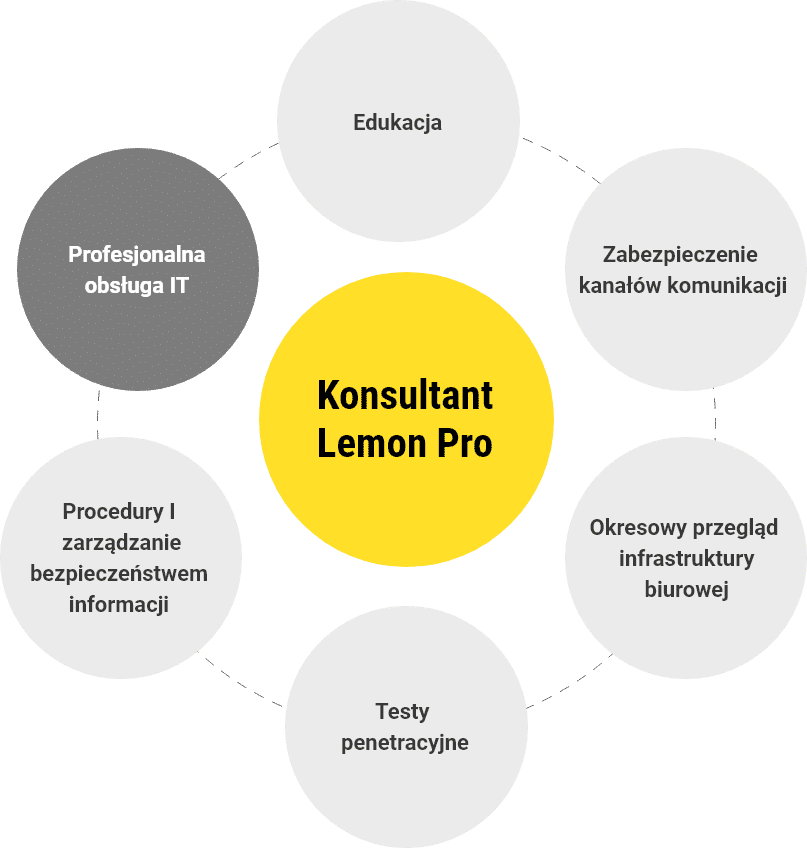

Co otrzymujesz w ramach usługi

Edukacja – bezpieczeństwo danych firmy z nowej perspektywy

Edukujemy naszych Klientów, co przyczynia się do skutecznego rozpoznawania przez nich różnego rodzaju ataków, takich jak phishing, malware, ataki hakerskie itp. Dzięki temu nasi klienci oraz ich pracownicy są w stanie szybko zidentyfikować potencjalne zagrożenia i podjąć odpowiednie działania w celu ich uniknięcia.

Co oferujemy?

- Regularny dostęp do wiedzy na temat najnowszych trendów i rozwiązań stosowanych w zakresie bezpieczeństwa danych firmowych.

- Cykliczne spotkania z dedykowanym specjalistą (organizowane co miesiąc lub co dwa miesiące).

1. Edukacja

- Odpowiednia edukacja stanowi fundament bezpieczeństwa IT - świadomość potencjalnych zagrożeń oraz wiedza o tym, jak skutecznie się przed nimi chronić, daje lepsze efekty niż restrykcyjne i niezrozumiałe procedury.

- Regularny dostęp do wiedzy na temat najnowszych trendów i rozwiązań stosowanych w zakresie bezpieczeństwa informacji.

- Regularne spotkania z dedykowanym specjalistą (organizowane co miesiąc lub co dwa miesiące)

Testy bezpieczeństwa IT – skuteczna kontrola zabezpieczeń sieci

Przeprowadzane raz w miesiącu testy penetracyjne, czyli kontrolowane ataki na system, stanowią formę audytu bezpieczeństwa informacji.

Co oferujemy?

2.Testy penetracyjne

Przeprowadzane raz w miesiącu testy penetracyjne, czyli kontrolowane ataki na system, stanowią formę audytu bezpieczeństwa informacji.

Testowanie istniejących rozwiązań z zakresu bezpieczeństwa danych w firmie.

Opracowanie raportu, na podstawie którego wdrażane są zmiany.

Wdrożenie zmian zgodnie z zaleceniami obejmującymi usunięcie lub zmianę podatnych elementów systemu

Weryfikacja wprowadzenia zleceń oraz zaplanowanie kolejnego cyklu testowego

Testowanie istniejących rozwiązań z zakresu bezpieczeństwa danych w firmie.

Opracowanie raportu, na podstawie którego wdrażane są zmiany.

Wdrożenie zmian zgodnie z zaleceniami obejmującymi usunięcie lub zmianę podatnych elementów systemu

Weryfikacja wprowadzenia zleceń oraz zaplanowanie kolejnego cyklu testowego

Przegląd infrastruktury biurowej

Integralnym elementem ochrony danych jest zachowanie szeroko rozumianej poufności poprzez nadanie uprawnień wyłącznie osobom uprawnionym. Kwartalny przegląd firmowej infrastruktury jest skutecznym sposobem na wykrycie oprogramowania lub urządzeń nasłuchujących oraz gromadzących informacje z pomieszczeń.

Co oferujemy?

3. Przegląd infrastruktury biurowej

Integralnym elementem ochrony danych jest zachowanie szeroko rozumianej poufności poprzez zachowanie dostępu tylko i wyłącznie osób uprawnionych. Kwartalny przegląd firmowej infrastruktury jest skutecznym sposobem na wykrycie oprogramowania lub urządzeń nasłuchujących oraz gromadzących informacje z pomieszczeń.

Bezpieczeństwo spotkań biznesowych

Bezpieczeństwo dokumentów – szczególnie ważne w branży medycznej i firmach patentowych

Stworzenie specjalnej linii telefonicznej, w której wszelkie informacje będą szyfrowane

Przygotowanie specjalnych szyfrowanych połączeń VPN

Bezpieczeństwo spotkań biznesowych

Bezpieczeństwo dokumentów – szczególnie ważne w branży medycznej i firmach patentowych

Stworzenie specjalnej linii telefonicznej, w której wszelkie informacje będą szyfrowane

Przygotowanie specjalnych szyfrowanych połączeń VPN

Zabezpieczenie kanałów komunikacji

Niezbędny elementem bezpieczeństwa informacji jest odpowiednie zabezpieczenie kanałów komunikacji. Do tego konieczna jest świadomość tego, jakie programy i urządzenia w firmie pełnią na co dzień rolę komunikatora, jest wówczas bardzo przydatna.

4. Zabezpieczenie kanałów komunikacji

Niezbędny elementem bezpieczeństwa informacji jest odpowiednie zabezpieczenie kanałów komunikacji

Do tego niezbędna jest świadomość, jakie programy

i urządzenia w firmie pełnią na co dzień funkcję komunikatora.

Zabezpieczenie przed infekcji złośliwym oprogramowaniem typu ransomware

Przeciwdziałanie wyciekom danych dotyczących klientów lub pracowników

Zapobieganie utracie lub uszkodzeniu danych.

Ochrona przed spowolnieniem działania lub brakiem dostępu do sieci

Zabezpieczenie przed infekcji złośliwym oprogramowaniem typu ransomware

Przeciwdziałanie wycikom danych dotyczących klientów lub pracowników

Zapobieganie utracie lub uszkodzeniu dnaych danych.

Ochrona przed spowolnieniem działania lub brakiem dostępu do sieci

Procedury i zarządzanie bezpieczeństwem informacji

Bezpieczeństwo informacji i usług w nowoczesnej instytucji i firmie nie istnieje bez konsekwentnie przestrzeganych procedur i scenariuszy, które pozwalają podjąć odpowiednie działania w przypadku sytuacji krytycznej.

Przygotowanie odpowiednich zasad i scenariuszy to element kluczowy do realizacji całego zadania, jakim jest bezpieczna firma.

Bezpieczeństwo spotkań biznesowych

Bezpieczeństwo dokumentów – szczególnie ważne w branży medycznej i firmach patentowych

Stworzenie specjalnej linii telefonicznej, w której wszelkie informacje będą szyfrowane

Przygotowanie specjalnych szyfrowanych połączeń VPN

Bezpieczeństwo spotkań biznesowych

Bezpieczeństwo dokumentów – szczególnie ważne w branży medycznej i firmach patentowych

Stworzenie specjalnej linii telefonicznej, w której wszelkie informacje będą szyfrowane

Przygotowanie specjalnych szyfrowanych połączeń VPN

Zaufaj doświadczonym specjalistom

Obsługa informatyczna firm w Warszawie od Lemon Pro to skuteczna pomoc w zabezpieczeniu danych firmowych i całej infrastruktury IT. Wybierając profesjonalne usługi, zyskujesz wsparcie doświadczonych specjalistów, którzy wykonując audyt bezpieczeństwa IT, skany podatności, czy testy penetracyjne (penTest) zadbają m.in. o bezpieczeństwo poczty elektronicznej i ochronę danych.

Oferujemy szkolenia, z dziedziny jaką jest cyberbezpieczeństwo dla firm, niezależnie od wielkości, specyfikacji i lokalizacji przedsiębiorstwa. Z nami nauczysz się, jak skutecznie chronić wrażliwe dane przed uszkodzeniem, kradzieżą, czy nieodwracalnym usunięciem. Zapewniamy także inne usługi, w tym np. backup w chmurze dla firm oraz audyt informatyczny, dzięki którym zagwarantujesz sobie i swoim pracownikom kompletną ochronę przed cyberzagrożeniami.

Skontaktuj się z nami !

Dlaczego Lemon Pro?

- Nie musisz posiadać żadnej wiedzy IT

- Możesz elastycznie dopasowywać pakiety do różnego rodzaju stanowisk i specyfiki biznesu

- Masz gwarancję 100% bezpieczeństwa i tajności danych

Profesjonalna obsługa IT